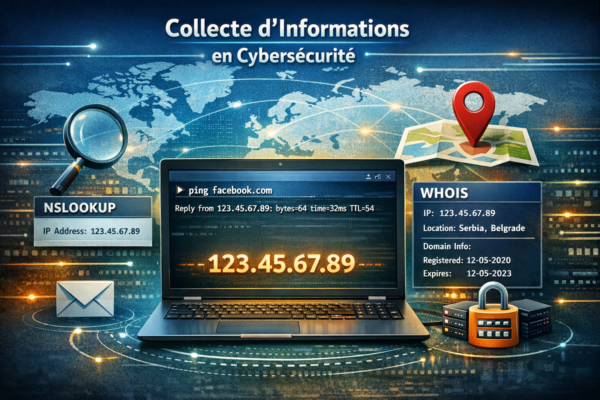

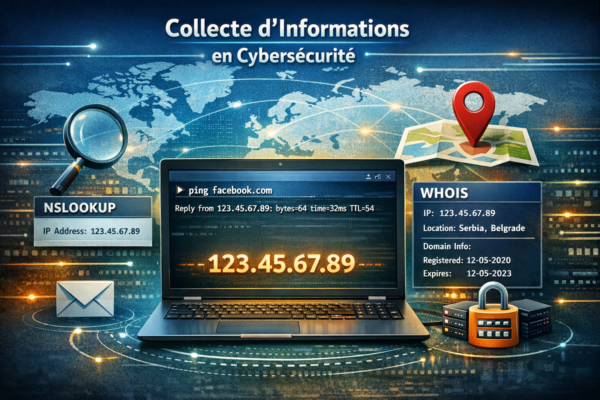

Introduction à la collecte d’informations : identifier une cible et son adresse IP

Introduction : La collecte d’informations est une étape essentielle en cybersécurité et en test d’intrusion.Dans cet article, nous allons découvrir…

Introduction : La collecte d’informations est une étape essentielle en cybersécurité et en test d’intrusion.Dans cet article, nous allons découvrir…

Introduction : La commande WHOIS est un outil essentiel dans le domaine de l’informatique, de la cybersécurité et de l’administration…

Identifier une cible et obtenir son adresse IP Bienvenue dans cette première étape essentielle de la collecte d’informations. Étant donné…

Introduction à la collecte d’informations : Avant d’entrer dans les phases techniques d’un test de pénétration, il est indispensable de…

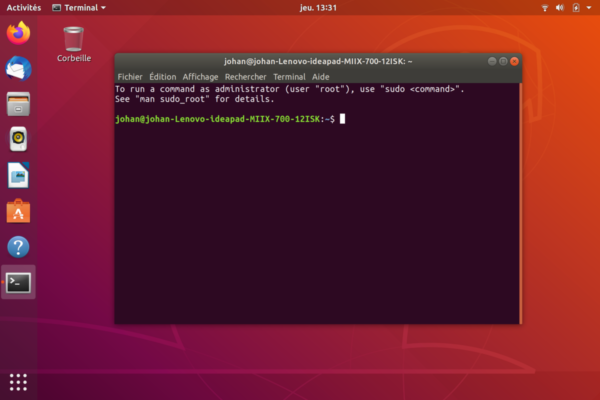

Introduction nous allons corriger un exercice précédent, approfondir la copie de fichiers entre répertoires, découvrir des commandes réseau essentielles et…

Apprendre à manipuler fichiers, répertoires et programmes depuis la ligne de commande Une fois que nous savons naviguer dans les…

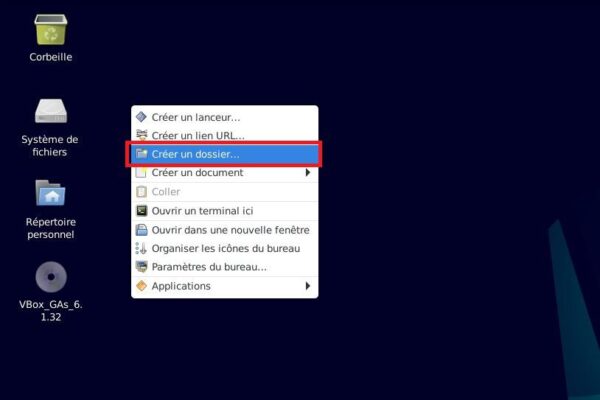

Comprendre et naviguer dans le système Linux pas à pas Nous voici maintenant dans une autre machine, et il est…

Comprendre les bases avant de passer à la pratique : Il est temps de commencer progressivement notre immersion dans le…

Introduction : Très bien, notre machine Kali Linux est désormais installée, démarrée et prête à être utilisée.Avant de commencer à…

Introduction : le début de la pratique: Nous arrivons enfin à l’étape la plus attendue : l’installation de notre machine…