Manipuler les Nombres en Python : Guide Pratique pour Débutants

Comprendre la différence entre chaînes de caractères et nombres : Lorsque vous débutez en Python, il est fréquent de manipuler…

Comprendre la différence entre chaînes de caractères et nombres : Lorsque vous débutez en Python, il est fréquent de manipuler…

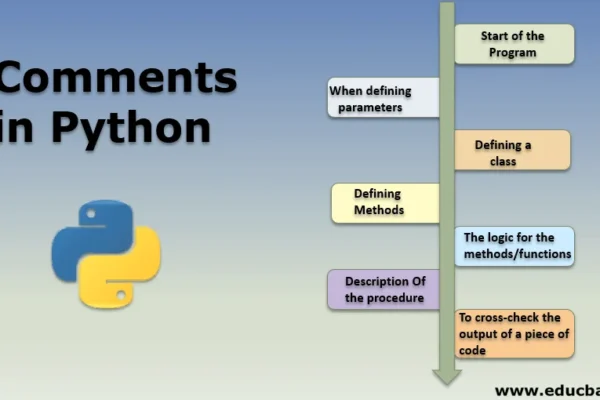

Introduction : L’importance des commentaires dans le code : Avant de continuer sur notre programme, je vais vous parler d’une…

Lorsque l’on débute en programmation, il est essentiel de comprendre comment un programme peut interagir avec l’utilisateur. Contrairement aux valeurs…

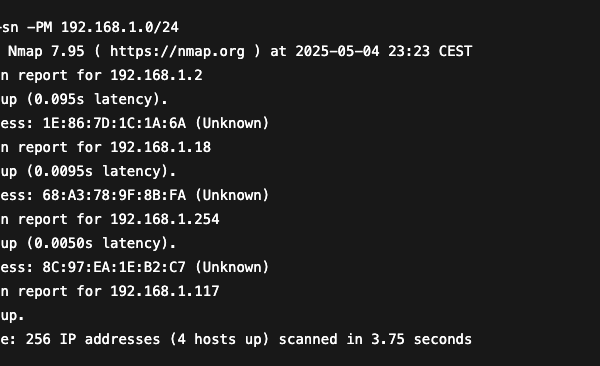

Identifier les machines vulnérables avant le scan des ports : Maintenant que nous savons ce qu’est le scanning et que…

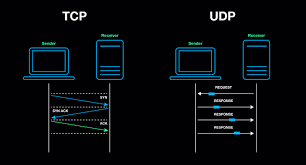

Introduction : Une vue d’ensemble pour débutants : Avant de plonger dans l’analyse réseau, il est utile de rappeler les…

Introduction : de la collecte d’informations au scanning : la collecte d’informations — nous entrons maintenant dans une phase plus…

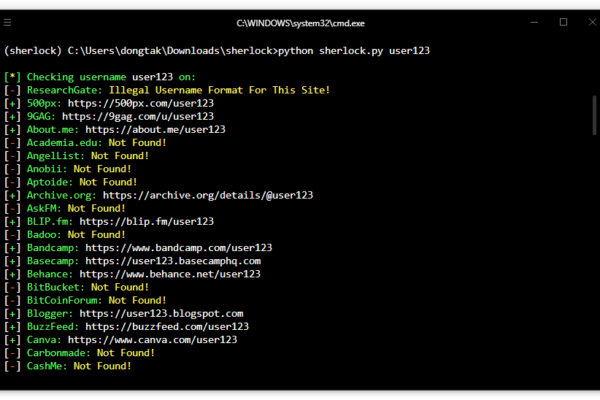

Introduction : avez-vous réussi à télécharger Sherlock ? : Accéder à Sherlock sur GitHub : Pour commencer, ouvrez votre navigateur…

Introduction à la collecte d’emails en cybersécurité : Dans le cadre de la collecte d’informations, les adresses email jouent un…

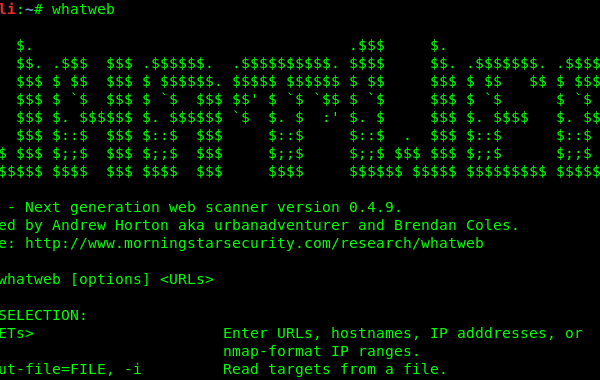

Introduction : Après avoir découvert les bases de l’outil whatWeb et appris à effectuer des scans furtifs sur un site…

Introduction à l’outil WhatWeb : Dans cette partie, nous allons découvrir WhatWeb, un outil puissant utilisé pour la collecte d’informations…