Introduction à la collecte d’informations :

Avant d’entrer dans les phases techniques d’un test de pénétration, il est indispensable de comprendre en profondeur la collecte d’informations. Cette étape constitue la base de toute évaluation de sécurité réussie. Elle consiste à rassembler un maximum de données sur une cible afin de mieux comprendre son environnement et ses points potentiellement vulnérables.

La collecte d’informations est toujours la première phase d’un test de pénétration, car sans informations fiables, toute tentative d’analyse ou d’attaque serait inefficace ou hasardeuse.

Qu’est-ce que la collecte d’informations ?:

La collecte d’informations est l’acte de rassembler des données utiles sur une cible. Ces données peuvent être de différentes natures : techniques, humaines, organisationnelles ou technologiques. Tout élément pouvant apporter un avantage lors d’un test de sécurité est considéré comme pertinent.

Il existe deux grandes catégories de collecte d’informations :

- la collecte active

- la collecte passive

Bien que ces deux approches poursuivent le même objectif, leurs méthodes et leurs implications sont différentes.

La collecte active d’informations:

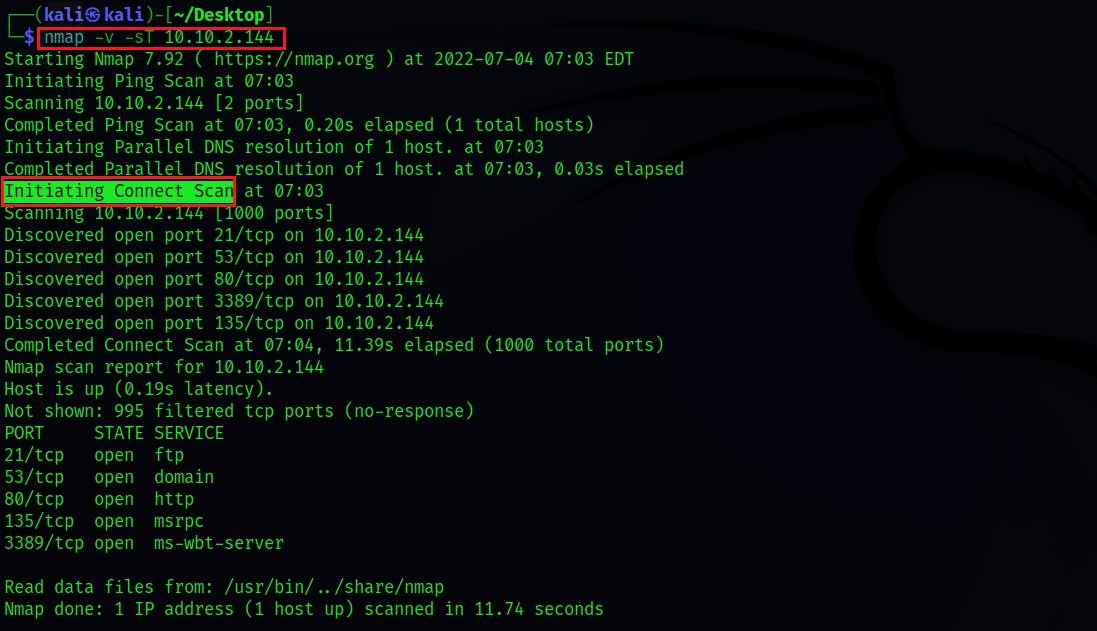

La collecte active d’informations consiste à interagir directement avec la cible afin d’en extraire des données. Dans ce cas, l’analyste utilise généralement une machine dédiée, comme Kali Linux, pour communiquer avec le système ciblé.

La cible peut être :

- un site web,

- un réseau,

- une machine,

- ou même une entreprise entière.

L’élément clé de cette méthode est l’interaction directe. Cela peut inclure la visite d’un site web, l’échange de paquets réseau ou même la communication avec des employés. Toute action qui implique un contact direct avec la cible est considérée comme une collecte active.

⚠️ Il est important de souligner que cette méthode peut être légale jusqu’à un certain point, mais elle ne doit jamais être réalisée sans autorisation explicite. Certaines actions avancées peuvent exposer à des problèmes juridiques.

Malgré cela, la collecte active permet souvent d’obtenir des informations plus précises et plus détaillées, car les données proviennent directement de la source.

La collecte passive d’informations:

À l’inverse, la collecte passive d’informations ne nécessite aucune interaction directe avec la cible. Les informations sont obtenues via une source intermédiaire, comme :

- un moteur de recherche,

- un site web public,

- une base de données,

- ou toute autre ressource accessible publiquement.

Par exemple, rechercher des informations sur une cible via Google ou analyser des données publiques disponibles en ligne constitue une collecte passive. La cible n’est généralement pas consciente de cette recherche, ce qui rend cette méthode plus discrète.

Cette approche est souvent utilisée en amont, car elle est moins risquée et totalement légale lorsqu’elle repose sur des informations publiques.

Quels sont les objectifs de la collecte d’informations ?:

La collecte d’informations vise à identifier et comprendre la cible. Parmi les éléments les plus recherchés, on retrouve :

Identification de la cible

- Adresse IP ou plages d’adresses IP

- Localisation des serveurs

- Présence internationale (bureaux, réseaux, infrastructures)

Informations humaines

- Adresses e‑mail des employés

- Numéros de téléphone

- Rôles et fonctions au sein de l’organisation

- Ces données peuvent être utiles dans des scénarios d’attaques futures, notamment liés à l’ingénierie sociale.

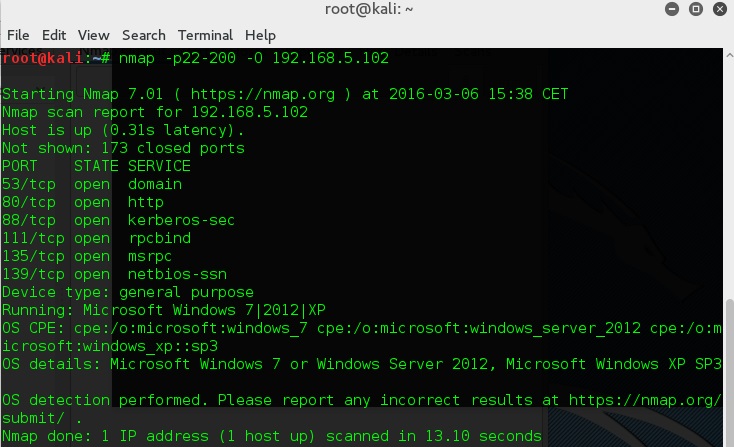

Technologies utilisées

C’est souvent l’aspect le plus important de cette phase :

- systèmes d’exploitation,

- logiciels installés,

- réseaux internes,

- technologies web (PHP, JavaScript, etc.).

Un logiciel obsolète ou mal configuré peut représenter une porte d’entrée critique vers le système ciblé.

Conclusion : une étape déterminante :

La collecte d’informations est une étape fondamentale dans tout test de pénétration. Elle permet de poser les bases de l’analyse de sécurité en identifiant la surface d’attaque et les technologies utilisées par la cible.

Maintenant que les objectifs sont clairs et que les différents types de collecte sont compris, il est temps d’explorer les outils et méthodes permettant d’obtenir un maximum d’informations de manière efficace et responsable.

👉 C’est à partir de là que le véritable travail commence.