Comprendre les bases avant de passer à la pratique :

Il est temps de commencer progressivement notre immersion dans le monde des tests de pénétration.

À ce stade, aucun piratage n’a encore été réalisé, et c’est volontaire. Avant toute action pratique, il est essentiel de comprendre les fondations, les objectifs et la logique derrière chaque étape.

Croyez-le bien : plus tard dans le cours, nous aborderons des sujets beaucoup plus avancés. Tout prendra alors son sens, car nous aurons pris le temps de construire des bases solides, sans jamais nous lancer dans des actions sans préparation.

Mise en place de l’environnement de travail :

Avant d’aborder les tests d’intrusion, nous avons déjà accompli plusieurs étapes importantes :

- Installation du laboratoire virtuel

- Installation de Kali Linux

- Configuration du mode plein écran

- Vérification de la connexion Internet

Tous les outils utilisés par les professionnels de la sécurité sont désormais disponibles dans notre machine Kali Linux. À partir de maintenant, cette machine servira à analyser et tester des systèmes, des réseaux, des sites web et des comptes — toujours dans un cadre légal.

Le test de pénétration : pas de magie, mais une méthode :

Une question revient souvent chez les débutants :

Comment se déroule réellement un test de pénétration ?

Il ne s’agit ni de magie, ni d’installer des virus au hasard. Les concepts comme les chevaux de Troie, le piratage de mots de passe ou le phishing ne représentent qu’une petite partie du processus global.

Un test de pénétration repose avant tout sur une méthodologie structurée, composée de plusieurs étapes réalisées dans un ordre précis.

L’importance cruciale de l’autorisation :

Avant même de commencer un test de pénétration, une règle absolue s’impose :

👉 avoir l’autorisation explicite de la cible.

Sans permission, toute tentative d’attaque peut entraîner de graves conséquences légales.

Le client peut, par exemple :

- Autoriser le test sur une seule machine

- Autoriser un test sur un réseau spécifique

- Interdire toute action sur d’autres systèmes

Respecter ces limites est fondamental dans le cadre du piratage éthique.

Les cinq étapes d’un test de pénétration

1. Reconnaissance et collecte d’informations

La première étape consiste à recueillir un maximum d’informations sur la cible afin de planifier les actions futures.

C’est la seule phase pouvant être effectuée légalement sur n’importe quelle cible.

Il existe deux types de reconnaissance :

- Passive : sans interaction directe avec la cible

- Active : avec interaction directe (sites web, services, etc.)

Cette phase représente environ 70 % du travail total d’un test de pénétration.

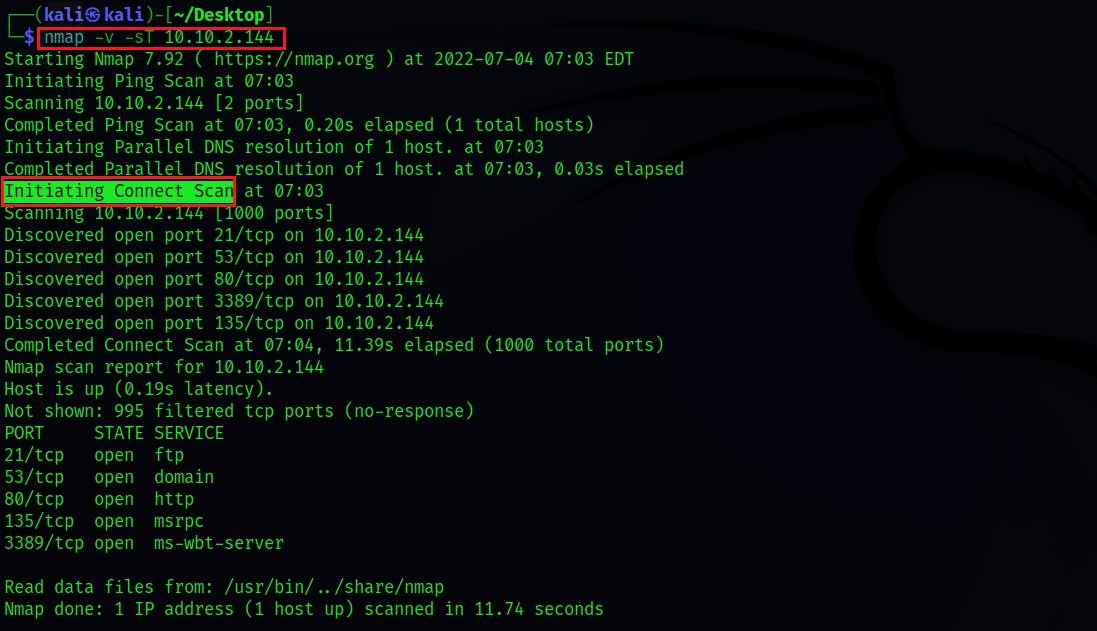

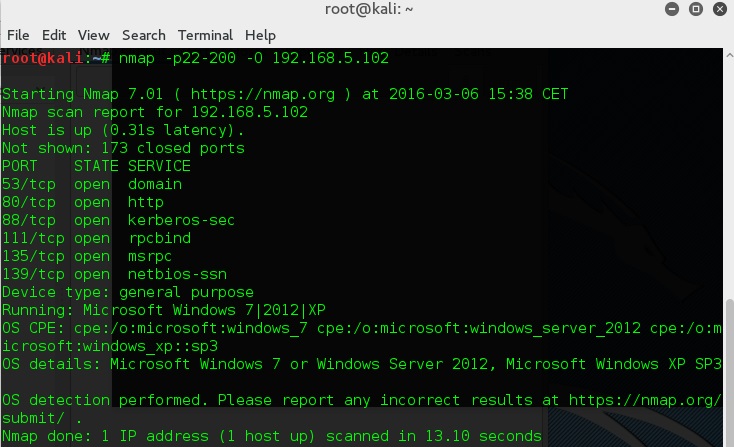

2-Analyse et scanning

Cette étape est plus technique et plus sensible légalement.

Elle consiste à utiliser des outils pour identifier :

- Les ports ouverts

- Les services actifs

- Les systèmes d’exploitation

- Les vulnérabilités potentielles

C’est ici que commence la recherche de failles exploitables.

3-Exploitation : obtenir l’accès

À partir des informations collectées, le testeur tente d’obtenir un accès contrôlé aux systèmes cibles.

Une fois l’accès obtenu, le test de pénétration est généralement considéré comme réussi, car il démontre une faiblesse réelle dans le système.

4-Maintien de l’accès

Cette étape est parfois optionnelle, selon les objectifs du client.

Elle consiste à vérifier si un attaquant pourrait revenir plus tard sans relancer une attaque complète.

Cela permet d’évaluer la gravité réelle d’une vulnérabilité.

5-Couverture des traces

La dernière phase consiste à supprimer les preuves laissées durant le test :

- Fichiers temporaires

- Journaux système

- Modifications effectuées

L’objectif est de remettre le système dans son état initial, comme si le test n’avait jamais eu lieu.

Pourquoi les premières étapes sont les plus importantes

Beaucoup de débutants pensent que l’exploitation est l’étape clé.

En réalité, la reconnaissance et l’analyse sont les phases les plus critiques.

Sans une bonne collecte d’informations, il est facile de passer à côté d’une vulnérabilité importante. C’est pourquoi un bon testeur consacre la majorité de son temps à ces deux premières étapes.

Prochaine étape : maîtriser Kali Linux

Avant de mettre en pratique chacune de ces phases, il est indispensable de bien connaître notre outil principal : Kali Linux.

Dans les prochaines leçons, nous allons :

- Découvrir le terminal

- Apprendre les commandes de base

- Comprendre comment exécuter des outils en toute sécurité

👉 On se retrouve dans la prochaine leçon pour entrer dans le cœur de Kali Linux.