Identifier les machines vulnérables avant le scan des ports :

Maintenant que nous savons ce qu’est le scanning et que nous avons mis en place une machine virtuelle vulnérable, nous sommes prêts à passer à l’étape suivante : découvrir quelles informations peuvent être obtenues à partir d’un scan réseau. Toutefois, avant de scanner une machine pour identifier ses ports ouverts, il est indispensable de savoir quelles machines existent réellement sur le réseau.

Pourquoi commencer par la découverte des hôtes ? :

La première phase du scan réseau consiste à déterminer combien d’appareils sont actifs et à identifier leurs adresses IP. Dans ce scénario, nous agissons comme si nous avions reçu la mission de scanner un réseau domestique afin de repérer d’éventuelles machines vulnérables.

Avant toute analyse approfondie, il faut donc répondre à une question simple mais essentielle :

quels appareils sont actuellement connectés à notre réseau ?

Méthode manuelle : le ping des adresses IP :

Dans un réseau domestique classique, les adresses IP suivent souvent une plage bien définie, par exemple de 192.168.1.1 à 192.168.1.254. Une méthode simple consiste à envoyer une requête ping à chaque adresse IP pour vérifier si un hôte répond.

- Si l’hôte répond : il est en ligne

- S’il ne répond pas : il est hors ligne

Cependant, cette méthode devient vite inefficace et chronophage, surtout lorsqu’il faut analyser plusieurs réseaux.

Utilisation de l’outil ARP pour la découverte des hôtes :

Pour automatiser cette tâche, nous utilisons des outils spécialisés. Le premier est ARP, un outil disponible sur Kali Linux.

Les paquets ARP sont utilisés pour découvrir les hôtes présents sur un réseau local. Pour que l’outil fonctionne correctement, il est important que la machine cible soit allumée et que plusieurs appareils soient connectés au réseau.

ARP affiche les hôtes détectés à partir de la table ARP locale. Toutefois, cette méthode présente une limite :

certains appareils n’apparaissent que s’ils ont déjà communiqué avec notre machine (par exemple après un ping).

Limites d’ARP et nécessité d’un outil plus fiable :

I

il arrive donc que des appareils actifs — comme un téléphone ou une machine virtuelle — ne soient pas détectés immédiatement. Cela dépend des échanges réseau précédents et de la table ARP.

Pour cette raison, ARP n’est pas toujours la solution la plus fiable pour une découverte complète des hôtes.

Netdiscover : une solution plus efficace :

Une meilleure alternative est l’outil Netdiscover. Contrairement à ARP, Netdiscover scanne automatiquement le réseau sans nécessiter de communication préalable avec les hôtes.

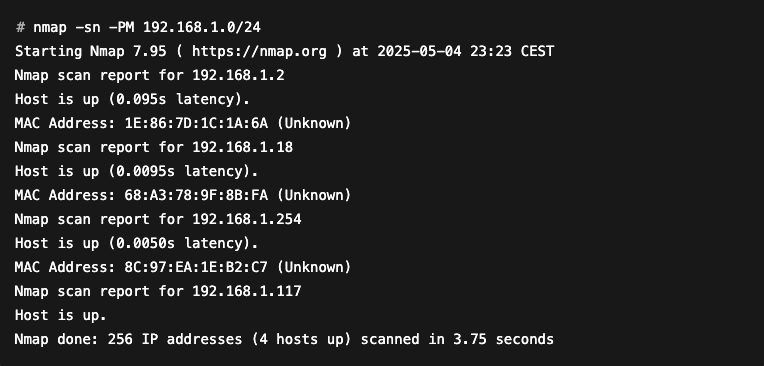

En exécutant Netdiscover avec les privilèges administrateur, l’outil :

- détecte tous les appareils actifs,

- affiche leurs adresses IP,

- révèle leurs adresses MAC,

- et identifie parfois le fabricant (vendor).

Netdiscover repose également sur les paquets ARP, mais il les utilise de manière plus agressive et complète, garantissant ainsi une meilleure couverture du réseau.

Identifier le routeur et les appareils connectés :

Grâce aux résultats fournis, il est possible de reconnaître :

- le routeur (souvent la première ou dernière adresse IP),

- la machine physique,

- les machines virtuelles,

- les téléphones et autres appareils connectés.

Pour confirmer l’adresse du routeur, on peut soit :

- saisir son adresse IP dans un navigateur,

- soit utiliser une commande réseau pour identifier la passerelle par défaut.

Prochaine étape : le scan des services

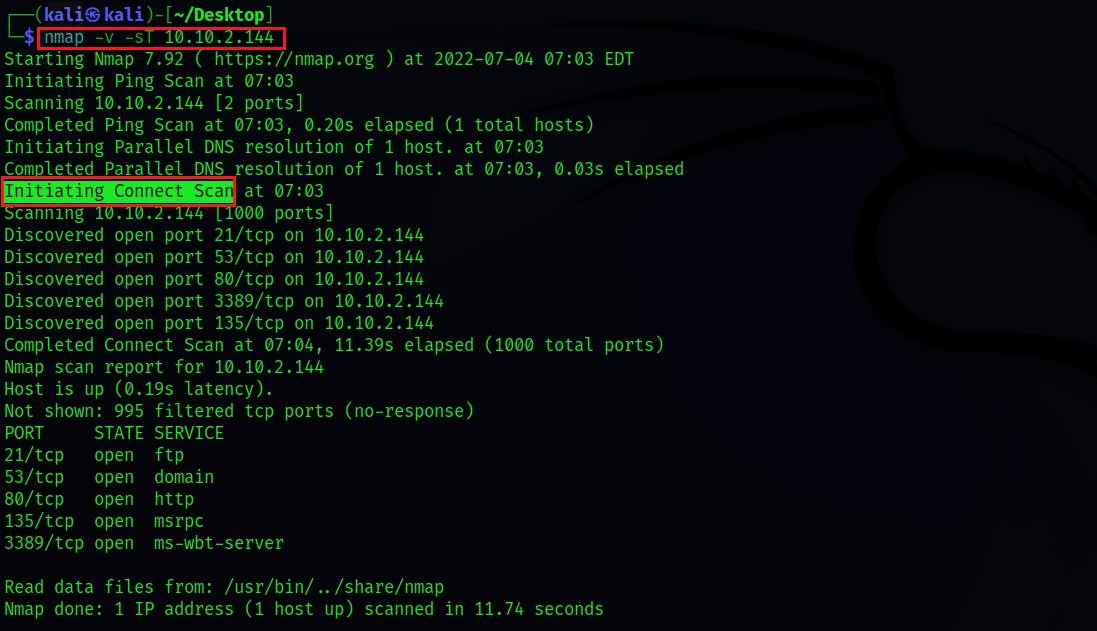

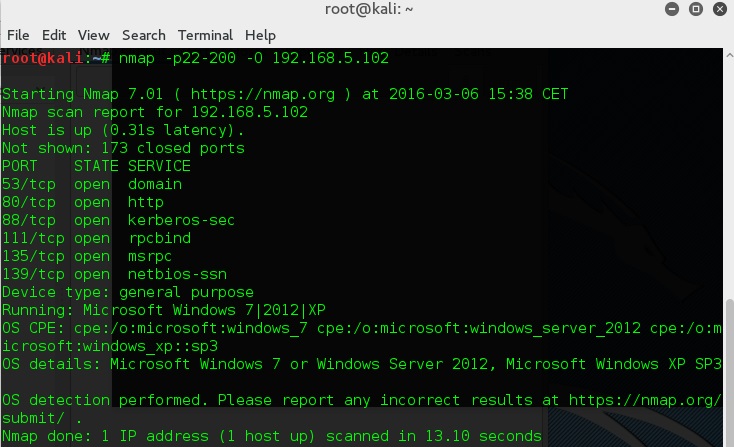

Une fois tous les hôtes identifiés, l’étape suivante consiste à scanner chaque machine individuellement afin de découvrir les services et ports ouverts, notamment sur la machine vulnérable.

Comprendre les Protocoles TCP et UDP : Les Bases Essentielles pour l’Analyse Réseau