Introduction :

Lors d’un scan réseau, le pare-feu représente l’un des principaux obstacles pour l’analyste en sécurité. Il est souvent imprévisible, car ses règles internes ne sont pas visibles depuis l’extérieur. Certains pare-feu filtrent les paquets, d’autres bloquent uniquement certains ports ou utilisent même le filtrage par adresse MAC.

Dans cet article, nous allons explorer comment détecter la présence d’un pare-feu et quelles options Nmap peuvent être utilisées pour tenter de le contourner, à l’aide d’exemples concrets.

Comprendre le rôle du pare-feu :

Un pare-feu est conçu pour contrôler le trafic entrant et sortant d’une machine ou d’un réseau. Selon sa configuration, il peut :

- Bloquer certains ports spécifiques

- Filtrer des types précis de paquets

- Autoriser ou refuser l’accès selon l’adresse IP ou MAC

- Rejeter silencieusement les paquets (drop)

Le problème pour l’analyste est que ces règles ne sont pas visibles, ce qui rend le choix du type de scan plus complexe.

Comment savoir si une cible est protégée par un pare-feu ?

Définition d’un port filtré :

Un port filtré est un port pour lequel Nmap ne peut pas déterminer s’il est ouvert ou fermé, car aucun paquet de réponse n’est reçu.

Cela se produit généralement lorsque les paquets sont bloqués par un pare-feu.

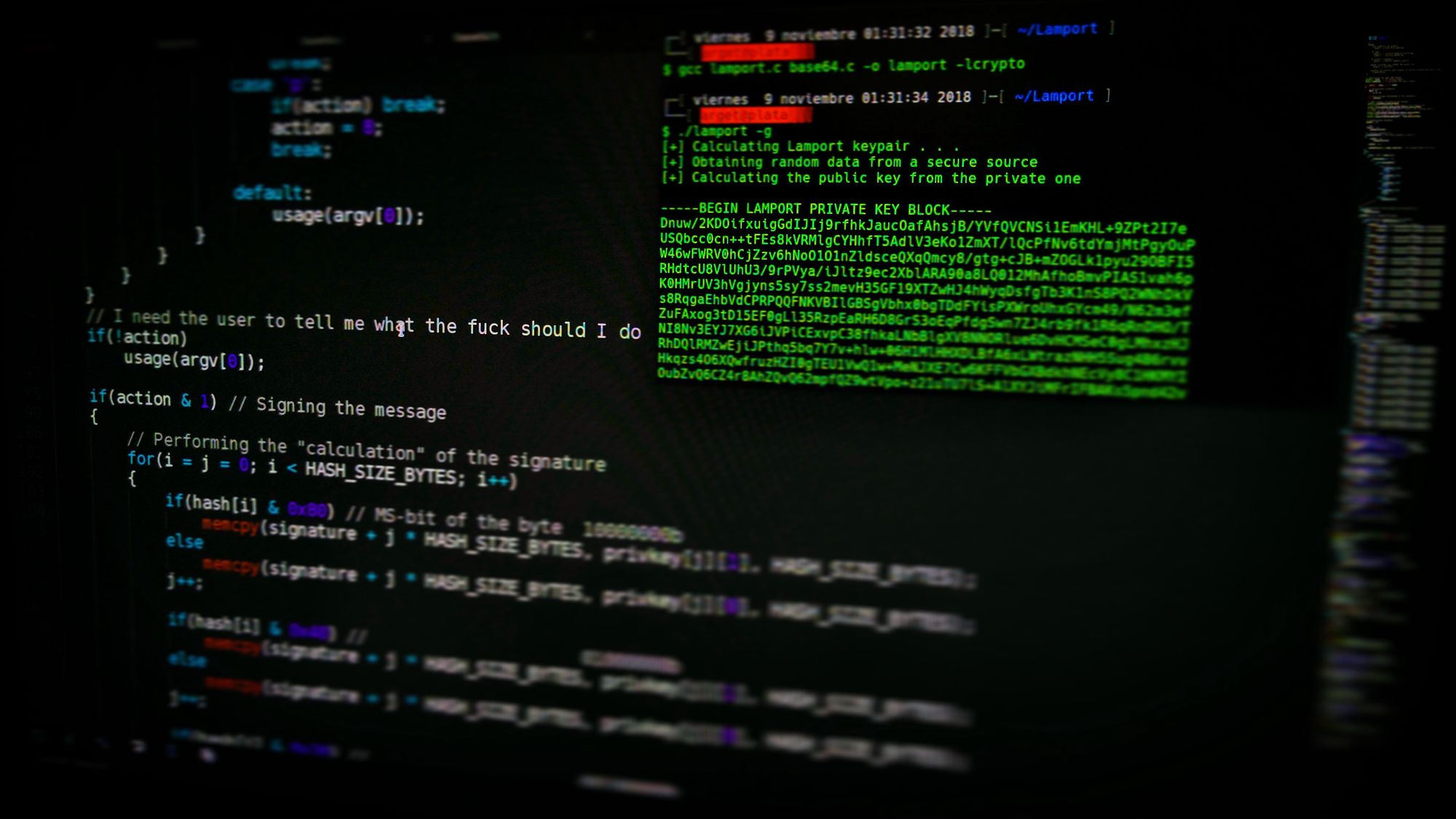

Exemple : scan d’une machine avec pare-feu activé

Prenons une machine virtuelle Windows 7 avec le pare-feu Windows activé.

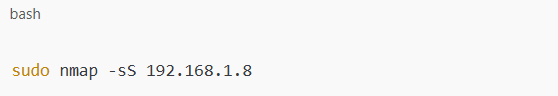

Commande utilisée

Résultat

- Aucun port ouvert détecté

- Les 1000 ports scannés sont marqués comme filtrés

Cela ne signifie pas que tous les ports sont fermés, mais simplement que le pare-feu bloque les paquets envoyés.

Comparaison avec le pare-feu désactivé :

Lorsque le pare-feu Windows est désactivé et que le même scan est relancé :

- Certains ports apparaissent comme ouverts

- Nmap peut enfin déterminer l’état réel des ports

Cela confirme clairement que le pare-feu était responsable du filtrage

Pourquoi les techniques de contournement sont utiles ?

Les techniques présentées ci-dessous ne fonctionnent pas sur des pare-feu très stricts qui bloquent tout le trafic.

Elles sont surtout efficaces lorsque :

- Le pare-feu applique des règles spécifiques

- La machine doit communiquer à distance

- Certains ports doivent rester accessibles

Dans ces cas, des failles de configuration peuvent parfois être exploitées.

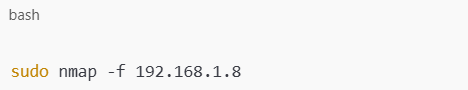

Option 1 : Fragmentation des paquets avec -f

Principe :

L’option -f permet de fragmenter les paquets IP afin de rendre leur détection plus difficile par les pare-feu et les IDS (Intrusion Detection Systems).

Exemple :

Fragmentation avancée

-ff: fragments plus grands (16 octets)--mtu <taille>: définir manuellement la taille des fragments (multiple de 8)

-ff : fragments plus grands (16 octets)

--mtu <taille> : définir manuellement la taille des fragments (multiple de 8)

Limites de la fragmentation

- Ne fonctionne pas sur tous les réseaux

- Certains pare-feu modernes bloquent automatiquement les fragments

- Peut être détectée comme activité suspecte

C’est une option utile, mais pas fiable à 100 %.

Option 2 : Masquer son adresse IP avec les leurres (-D)

Objectif :

L’option -D permet de créer des leurres (decoys) afin de masquer votre véritable adresse IP parmi plusieurs autres.

Le système cible croit alors être scanné par plusieurs machines en même temps.

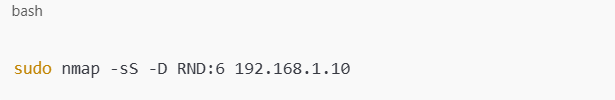

Exemple avec adresses IP aléatoires

Nmap génère 6 adresses IP aléatoires qui apparaissent dans les logs de la cible.

Le système de détection ne peut pas identifier facilement la véritable source du scan.

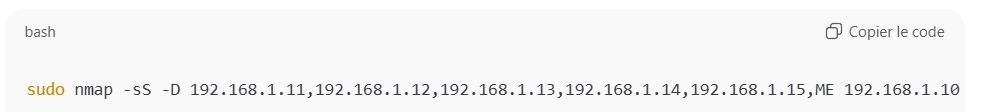

Exemple avec adresses IP locales :

Lorsque la cible est sur le même réseau local, il est préférable d’utiliser des IP locales :

MEreprésente l’adresse IP réelle de l’attaquant- Toutes les IP semblent légitimes dans le réseau local

Résultat : la cible est inondée d’adresses IP crédibles, rendant l’identification presque impossible.

Observations avec Wireshark :

Grâce à Wireshark, on peut observer :

- Plusieurs adresses IP source différentes

- Un trafic volontairement confus

- La difficulté pour un IDS de déterminer l’origine réelle

Cette technique est particulièrement efficace contre les systèmes de surveillance basiques.

Phase d’analyse (Scanning) en test de pénétration : comprendre l’essentiel

Conclusion

Contourner un pare-feu avec Nmap repose sur la compréhension de son comportement et l’utilisation intelligente des options disponibles.

Dans cet article, nous avons vu :

- Comment détecter un port filtré

- L’impact réel d’un pare-feu sur les scans

- La fragmentation des paquets (

-f) - L’utilisation des leurres (

-D) pour masquer son IP

Dans la prochaine étape logique, nous passerons à l’analyse des vulnérabilités, dernière phase avant la tentative d’accès à la cible.