Il est maintenant temps de découvrir les différents types de scan que nous pouvons réaliser avec Nmap, l’un des outils les plus puissants et les plus utilisés en cybersécurité.

Nmap est un outil extrêmement riche. Il propose de nombreux modes de scan, mais tous ne donnent pas forcément des résultats différents. En réalité, plusieurs scans peuvent produire les mêmes informations, mais avec des méthodes et des impacts très différents sur la machine cible.

Dans cet article, nous allons expliquer les différences entre les principaux types de scan, afin de mieux comprendre quand et pourquoi les utiliser

Prérequis : bases TCP et UDP

Avant d’aller plus loin, il est essentiel d’avoir des connaissances de base sur les protocoles TCP et UDP.

Si ce n’est pas encore le cas, il est fortement recommandé de consulter une introduction au modèle TCP/IP, car le fonctionnement des scans repose directement sur ces protocoles.

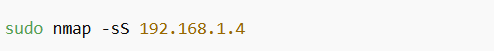

Le scan TCP SYN (-sS) : le plus populaire

Qu’est-ce que le TCP SYN Scan ?

Le TCP SYN Scan, aussi appelé half-open scan, est le scan le plus utilisé avec Nmap.

Commande utilisée :

Ce scan est rapide et discret. Il fonctionne en n’établissant jamais une connexion TCP complète.

Il se limite à la première étape du three-way handshake :

- Envoi d’un paquet SYN

- Réponse SYN/ACK → port ouvert

- Réponse RST → port fermé

Si aucune réponse n’est reçue après plusieurs tentatives, le port est marqué comme filtré, souvent à cause d’un pare-feu.

Avantages du scan SYN

- Très rapide

- Peu détectable

- Idéal pour identifier les ports ouverts

Inconvénient

- Nécessite des privilèges root (sudo)

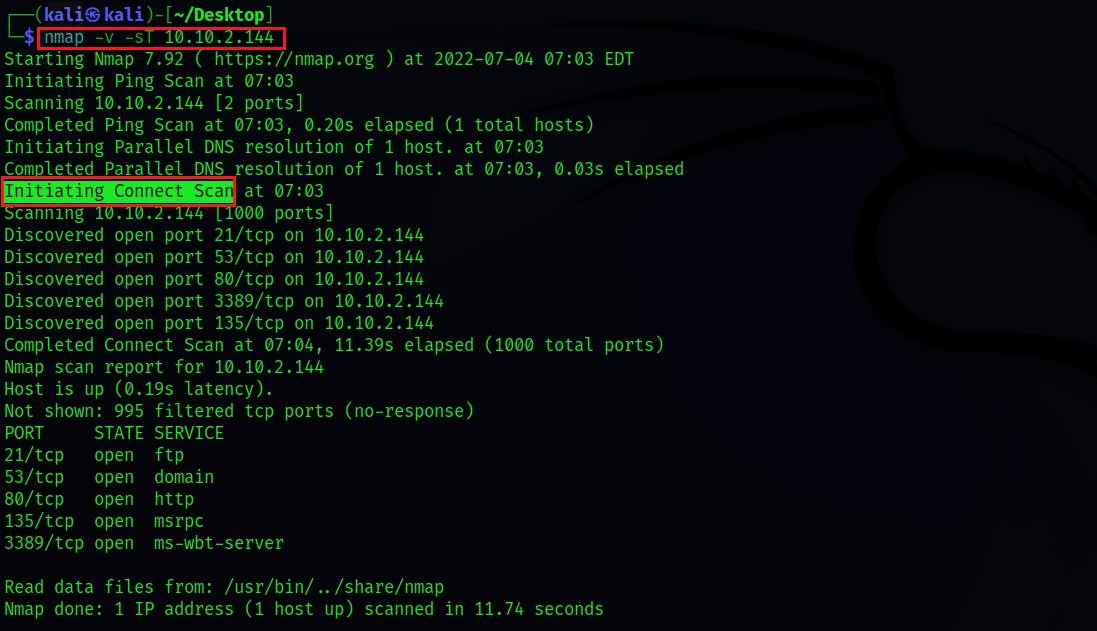

Le scan TCP Connect (-sT) : plus simple mais plus bruyant

Fonctionnement du TCP Connect Scan :

Le TCP Connect Scan effectue une connexion TCP complète en utilisant le système d’exploitation.

Commande :

Contrairement au scan SYN, aucun privilège root n’est nécessaire.

Différences avec le scan SYN

- Connexion complète (SYN → SYN/ACK → ACK)

- Plus facile à détecter

- Laisse des traces dans les logs de la machine cible

Même si les résultats affichés (ports ouverts et services) sont souvent identiques, ce scan est plus bruyant et donc moins discret.

Le scan UDP (-sU) : lent mais indispensable

Pourquoi le scan UDP est souvent négligé :

Le scan UDP est moins populaire car :

- Il est beaucoup plus lent

- Les réponses UDP sont moins prévisibles

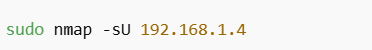

Commande :

Cependant, ignorer les ports UDP est une grave erreur de sécurité.

De nombreux services exploitables fonctionnent en UDP (DNS, SNMP, TFTP, etc.).

Points importants

- Scan lent (parfois plusieurs dizaines de minutes)

- Ports souvent mal protégés

- Très utile pour découvrir des failles oubliées

Comprendre les états des ports avec Nmap

Nmap reconnaît six états principaux de ports :

- Open : le service écoute

- Closed : aucun service actif

- Filtered : bloqué par un pare-feu

- Unfiltered

- Open|Filtered

- Closed|Filtered

Comprendre ces états permet de mieux interpréter les résultats et d’adapter la suite de l’analyse.

Le manuel Nmap : la vraie clé pour progresser

Pour maîtriser réellement Nmap, il ne suffit pas d’utiliser l’option --help.

La vraie ressource est le manuel officiel :

Dans ce manuel, chaque option est expliquée en détail :

- Types de scan

- États des ports

- Techniques avancées

- Cas d’utilisation réels

Il n’est pas nécessaire de tout mémoriser.

Il suffit de savoir que le manuel existe et de le consulter lorsque vous avez un doute.

Choisir le bon scan selon votre objectif

- Découvrir rapidement les ports ouverts → TCP SYN Scan

- Scanner sans privilèges root → TCP Connect Scan

- Analyser des services souvent oubliés → UDP Scan

- Étudier les pare-feu → scans avancés (ACK, Window, etc.)

Chaque cible est différente. Le choix du scan dépend toujours de votre objectif et du contexte.

Conclusion

Dans cet article, nous avons vu :

- Les principaux types de scan Nmap

- Leurs différences techniques

- Leurs avantages et inconvénients

- L’importance du manuel Nmap

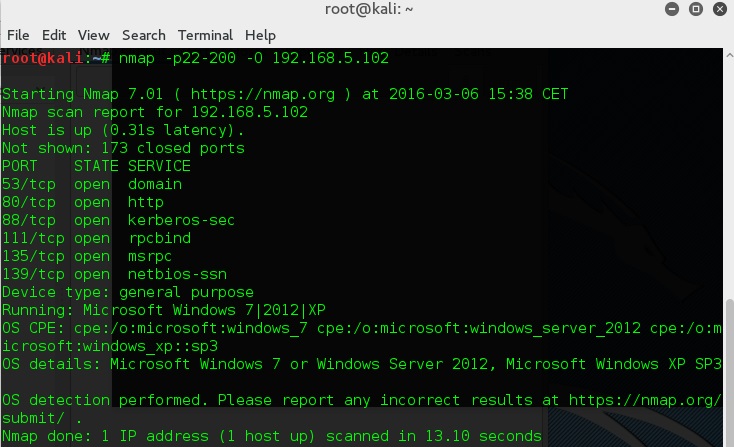

Les prochaines étapes essentielles seront :

- La détection du système d’exploitation

- L’identification des versions de services

Ces informations sont cruciales pour repérer des vulnérabilités exploitables.

Phase d’analyse (Scanning) en test de pénétration : comprendre l’essentiel