Introduction :

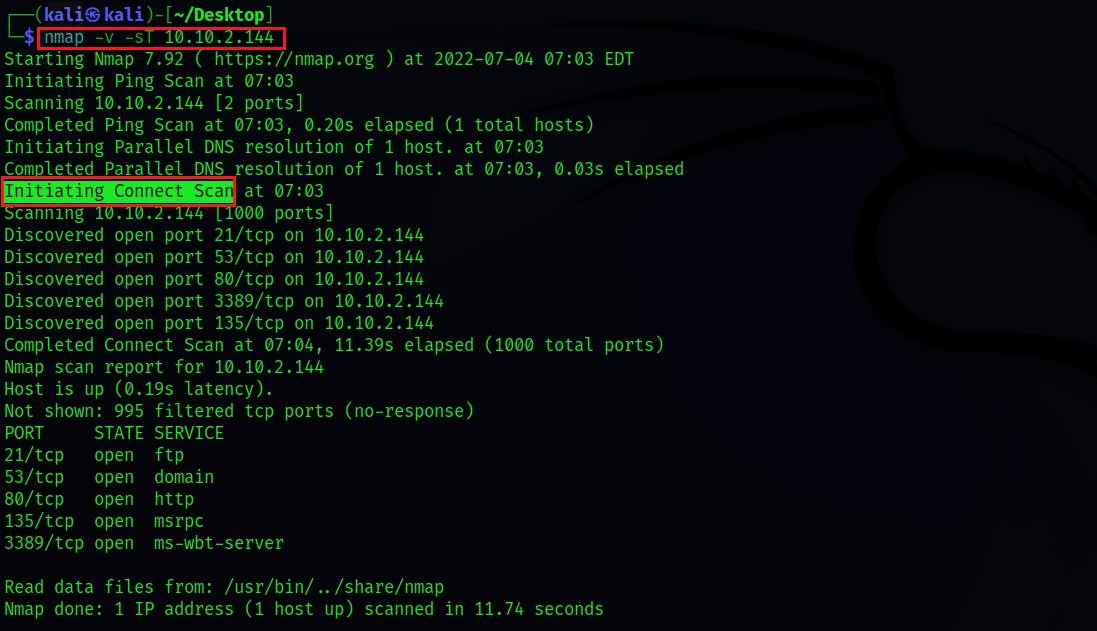

Dans le monde de la cybersécurité et de l’administration réseau, Nmap (Network Mapper) est un outil incontournable. Il permet de scanner des réseaux, de détecter des hôtes actifs, d’identifier des ports ouverts et de découvrir des informations précises sur les systèmes distants. Parmi les nombreuses options offertes par Nmap, la commande -o se distingue par sa capacité à exporter les résultats des scans dans différents formats. Cette fonctionnalité est essentielle pour documenter des audits de sécurité, automatiser des rapports ou analyser les données ultérieurement.

Dans cet article, nous allons explorer en détail la commande nmap -o, ses variantes, ses cas d’usage et quelques bonnes pratiques pour maximiser son efficacité.

Qu’est-ce que la commande nmap -o ?:

La commande -o dans Nmap est une option d’exportation des résultats. Elle ne lance pas un scan à proprement parler, mais elle permet de sauvegarder le résultat d’un scan pour une consultation ultérieure. Cette fonctionnalité est particulièrement utile lorsque l’on effectue des scans sur de nombreux hôtes ou lorsque l’on souhaite partager les résultats avec une équipe sans avoir à relancer le scan.

Selon la documentation officielle de Nmap, il existe plusieurs variantes de l’option -o :

-oN: Exporter le résultat au format texte normal, lisible par un humain.-oX: Exporter le résultat au format XML, idéal pour un traitement automatique.-oG: Exporter au format « grepable », facilitant l’utilisation de commandes Linux commegrepouawk.-oA: Exporter dans tous les formats simultanément (texte, XML et grepable).

Chaque format a ses avantages selon le contexte. Par exemple, le format XML est souvent utilisé dans des scripts d’analyse automatisée, tandis que le format texte est pratique pour une lecture rapide.

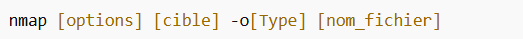

Syntaxe de la commande:

La syntaxe générale pour utiliser l’option -o est la suivante :

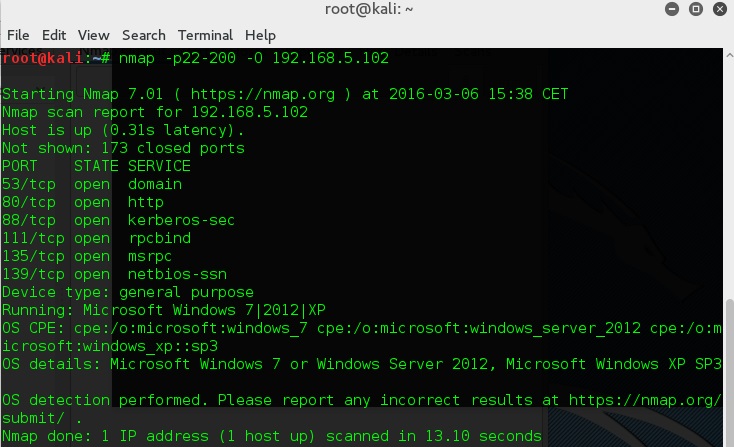

- [options] : Les autres options de scan, comme le type de scan (

-sS,-sV) ou la détection du système d’exploitation (-O). - [cible] : L’adresse IP ou le nom de domaine de la cible.

- [Type] : Le type de format d’exportation (

N,X,GouA). - [nom_fichier] : Le nom du fichier dans lequel seront sauvegardés les résultats.

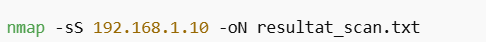

Exemple concret :

Dans cet exemple :

-sSindique un scan SYN pour détecter les ports ouverts.192.168.1.10est la cible.-oN resultat_scan.txtsauvegarde le résultat dans un fichier texte lisible.

Différents formats d’exportation et leurs usages:

Le format texte (-oN):

Le format texte est le plus simple et le plus lisible pour un humain. Il affiche les hôtes détectés, les ports ouverts, les services associés et les informations supplémentaires telles que la version du service ou le système d’exploitation.

Avantages :

- Lecture facile et rapide.

- Pratique pour partager avec des collègues ou pour documenter un scan.

Inconvénients :

- Moins adapté à l’automatisation.

2. Le format XML (-oX)

Le format XML est structuré, ce qui permet de l’intégrer facilement dans des scripts, des bases de données ou des outils d’analyse de vulnérabilité. Par exemple, certains logiciels de gestion de vulnérabilités peuvent lire directement les fichiers XML de Nmap pour générer des rapports détaillés.

Avantages :

- Parfait pour l’automatisation et les rapports techniques.

- Compatible avec de nombreux outils tiers.

Inconvénients :

- Moins lisible par un humain.

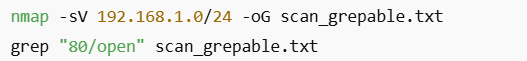

3. Le format grepable (-oG):

Le format grepable est conçu pour filtrer les informations via des commandes Linux comme grep, awk ou sed. Cela permet d’extraire rapidement des informations spécifiques, par exemple, tous les hôtes avec un port 80 ouvert.

Exemple :

Avantages :

- Idéal pour l’analyse rapide et le traitement de gros fichiers.

Inconvénients :

- Lisibilité humaine limitée.

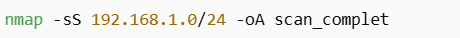

4. Exportation multiple (-oA):

La commande -oA combine tous les formats en une seule instruction. Par exemple :

Cette commande créera trois fichiers :

Avantages :

- Gain de temps et flexibilité maximale.

- Prêt pour tout type d’usage, lecture humaine ou automatisation.

Bonnes pratiques pour utiliser -o:

- Nommer les fichiers de manière descriptive : Inclure la date ou le réseau scanné pour éviter les confusions.

- Vérifier les permissions : Assurez-vous d’avoir le droit de scanner la cible pour éviter tout problème légal.

- Combiner avec d’autres options : Par exemple, utiliser

-sVpour détecter les versions de services et-Opour détecter le système d’exploitation. - Automatiser avec des scripts : Les formats XML ou grepable sont parfaits pour créer des scripts d’audit réguliers.

Cas d’usage concret :

- Audit de sécurité : Un administrateur réseau peut scanner un réseau interne et exporter les résultats en XML pour les intégrer dans un tableau de bord.

- Analyse post-scan : Les fichiers texte permettent de relire rapidement les ports ouverts sur un serveur critique.

- Rapports pour la direction : Exporter un scan complet en texte lisible pour partager avec des responsables non techniques.

- Automatisation de tests : Les fichiers grepable sont parfaits pour automatiser la détection de vulnérabilités sur un réseau étendu.

Conclusion:

La commande nmap -o est une option puissante qui va bien au-delà d’un simple scan réseau. Elle permet de documenter, analyser et automatiser les résultats de Nmap de manière efficace. Comprendre ses différents formats et savoir les combiner selon les besoins est essentiel pour tout professionnel de la cybersécurité ou administrateur réseau.

Que vous soyez en train de réaliser un audit interne, d’analyser des services sur un réseau complexe, ou de générer des rapports automatiques, maîtriser l’option -o vous fera gagner du temps et vous permettra de mieux exploiter les données fournies par Nmap.

Phase d’analyse (Scanning) en test de pénétration : comprendre l’essentiel