Création d’un Générateur de Mots de Passe Sécurisés en Python

Avec l’augmentation des cyberattaques et du piratage de comptes, l’utilisation de mots de passe forts et uniques est devenue indispensable.Créer…

Avec l’augmentation des cyberattaques et du piratage de comptes, l’utilisation de mots de passe forts et uniques est devenue indispensable.Créer…

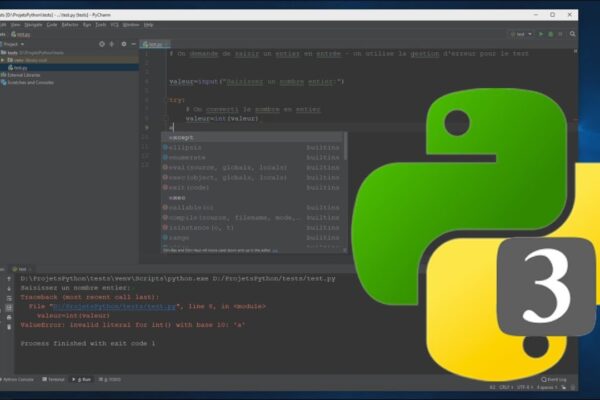

Introduction : Lorsque l’on développe un programme interactif en Python, il est très fréquent de demander des informations à l’utilisateur,…

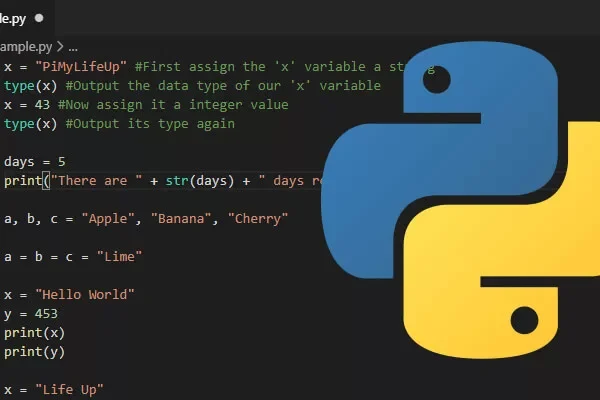

Comprendre la différence entre chaînes de caractères et nombres : Lorsque vous débutez en Python, il est fréquent de manipuler…

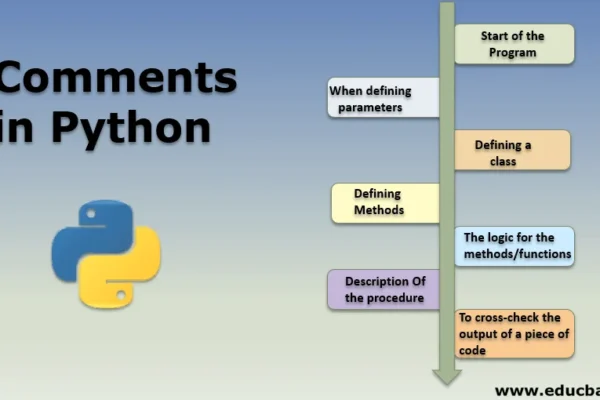

Introduction : L’importance des commentaires dans le code : Avant de continuer sur notre programme, je vais vous parler d’une…

Lorsque l’on débute en programmation, il est essentiel de comprendre comment un programme peut interagir avec l’utilisateur. Contrairement aux valeurs…

Introduction Jusqu’à présent, notre programme utilisait des valeurs écrites directement dans le code.Nous allons maintenant l’améliorer en demandant le nom…

Introduction aux variables Nous allons maintenant continuer notre programme et découvrir un concept fondamental en programmation : Une variable permet…

Introduction : Dans cette étape, nous allons créer notre premier programme Python et découvrir comment l’écrire et l’exécuter à l’aide…

Introduction à la programmation La programmation expliquée simplement La programmation comme une recette de cuisine Le code source et l’exécution…

Cette partie de la formation est dédiée aux bases de la programmation.Elle s’adresse aux personnes qui n’ont jamais programmé et…