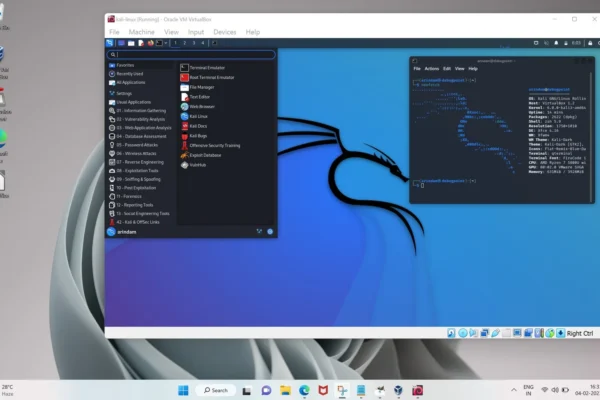

Installation de Kali Linux sur VirtualBox

Introduction : Nous sommes désormais prêts à passer à l’étape pratique avec nos fichiers correctement placés sur le bureau. L’objectif…

Introduction : Nous sommes désormais prêts à passer à l’étape pratique avec nos fichiers correctement placés sur le bureau. L’objectif…

Introduction Nous avons également présenté les logiciels de virtualisation et leur rôle essentiel. Dans cette étape, nous allons enfin passer…

Introduction : Avant de procéder à la création de la machine virtuelle que nous utiliserons pour le piratage éthique, il…

Introduction : Pourquoi parler de VPN ? un outil très populaire pour sécuriser votre navigation sur Internet. Vous en avez…

Définition simple d’une machine virtuelle: Une machine virtuelle est une machine à l’intérieur de notre ordinateur physique qui utilise ses…

Le piratage éthique consiste à tester la sécurité d’un système avec autorisation, dans le but de découvrir des failles avant…

Introduction Jusqu’à présent, notre programme utilisait des valeurs écrites directement dans le code.Nous allons maintenant l’améliorer en demandant le nom…

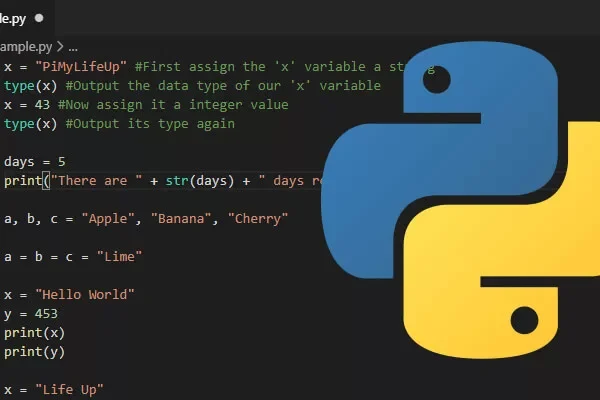

Introduction aux variables Nous allons maintenant continuer notre programme et découvrir un concept fondamental en programmation : Une variable permet…

Introduction : Dans cette étape, nous allons créer notre premier programme Python et découvrir comment l’écrire et l’exécuter à l’aide…

Introduction à la programmation La programmation expliquée simplement La programmation comme une recette de cuisine Le code source et l’exécution…