Options avancées d’usurpation et d’évasion de pare‑feu :

Dans les sections précédentes, nous avons déjà mentionné des techniques comme la fragmentation des paquets et la création de leurres.

Dans cet article, nous allons passer en revue d’autres options avancées de Nmap qui peuvent être utiles pour contourner les mécanismes de sécurité, même si elles ne sont pas utilisées très fréquemment.

L’objectif ici n’est pas de toutes les pratiquer immédiatement, mais de savoir qu’elles existent, afin de pouvoir les utiliser lorsque la situation l’exige.

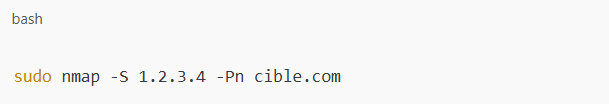

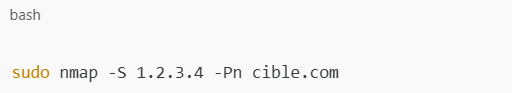

1. L’option de spoofing IP (-S) : usurpation d’adresse IP :

La première option intéressante est l’usurpation d’adresse IP, appelée IP Spoofing.

Principe :

Cette option permet de faire croire à la cible que le scan provient d’une autre adresse IP.

Exemple de commande

Dans cet exemple :

- La cible pensera que le scan provient de l’adresse 1.2.3.4

- En réalité, vous ne recevrez pas les résultats du scan, car les réponses seront envoyées à l’adresse IP usurpé

Limitation importante :

Cette technique est surtout utilisée pour :

- Tromper les journaux (logs)

- Tester des règles de pare‑feu

Mais elle n’est pas idéale pour récupérer des informations, car vous perdez les réponses du scan

2. L’option -Pn : ignorer le scan ping

Pour que l’usurpation d’adresse IP fonctionne correctement, il est nécessaire d’ajouter l’option -Pn.

Rôle de -Pn

- Indique à Nmap de supposer que la cible est en ligne

- Désactive la phase de découverte par ping

Pourquoi est‑ce obligatoire avec -S ?

Lorsque vous utilisez une IP usurpée :

- La cible ne peut pas répondre correctement au ping

- Sans

-Pn, Nmap penserait que la cible est hors ligne

Exemple :

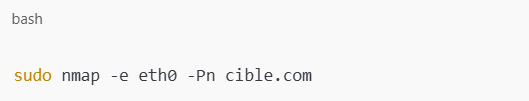

3. Spécifier l’interface réseau (-e)

Lorsque vous utilisez certaines options avancées, Nmap peut vous demander de préciser l’interface réseau utilisée.

Vérifier l’interface

Exemple

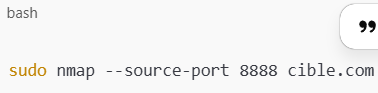

4. Changer le port source avec --source-port :

Une autre technique efficace pour contourner un pare‑feu consiste à modifier le port source.

Principe :

Certains pare‑feu autorisent automatiquement le trafic provenant de ports spécifiques (comme 80 ou 443), car ils sont associés à des services légitimes.

Exemple

Avantage :

- Permet de bypasser certaines règles de filtrage

- Très utile contre des pare‑feu mal configurés

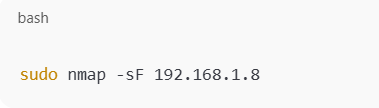

5. Changer le type de scan pour contourner le filtrage :

Si un type de scan est bloqué, changer de méthode peut parfois suffire.

Exemple : Scan TCP bloqué

Si un scan TCP SYN (-sS) est bloqué par le pare‑feu, vous pouvez essayer un scan FIN

Scan FIN (-sF)

Qu’est‑ce qu’un scan FIN ?

- Il envoie uniquement un paquet avec le flag FIN

- Aucun autre flag TCP n’est activé

- Certains pare‑feu ne détectent pas ce type de paquet

Même si ce type de scan peut sembler complexe au début, la pratique et la documentation permettent de mieux comprendre son fonctionnement.

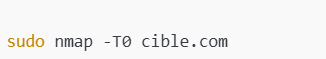

6. Les profils de timing (-T) et l’évasion IDS

Nmap propose également des profils de timing, qui contrôlent la vitesse du scan.

Les profils disponibles :

Il existe six profils, de -T0 à -T5.

Les plus intéressants pour l’évasion sont :

-T0: Paranoid-T1: Sneaky

Exemple :

Avantages ;

- Réduction des alertes IDS/IPS

- Scan plus discret

Inconvénient

- Extrêmement lent

- Peu adapté aux scans de grande envergure

7. Combiner les options pour une meilleure évasion :

Toutes les options vues dans cet article — et celles abordées précédemment — peuvent être combinées :

- Usurpation d’IP

- Modification du port source

- Changement du type de scan

- Profil de timing lent

Ces combinaisons sont souvent utilisées dans des tests de pénétration réels pour contourner les mécanismes de sécurité.

Conclusion :

Ces combinaisons sont souvent utilisées dans des tests de pénétration réels pour contourner les mécanismes de sécurité.

L’évasion de sécurité repose sur :

- L’expérimentation

- La compréhension des réseaux

- La lecture de la documentation officielle

Phase d’analyse (Scanning) en test de pénétration : comprendre l’essentiel