Comprendre et exploiter les scans avancés pour une analyse efficace :

Après avoir parcouru l’ensemble des vidéos précédentes, vous disposez désormais d’une connaissance intermédiaire de Nmap. Vous savez identifier les ports ouverts, comprendre les différents types de scans et interpréter les résultats de base.

Il est maintenant temps d’aller plus loin en explorant des options avancées, particulièrement utiles lors de scans réels sur des cibles protégées par des pare-feu.

Dans cet article, nous allons aborder :

- L’exécution de scans agressifs avec scripts

- La découverte d’hôtes actifs sur un réseau

- Le contrôle précis des ports scannés

- La gestion et l’enregistrement des résultats

1. Le scan agressif et l’utilisation des scripts Nmap:

L’une des options les plus puissantes de Nmap est le scan agressif. Ce type de scan combine plusieurs fonctionnalités en une seule commande :

- Détection du système d’exploitation

- Détection des versions des services

- Exécution de scripts Nmap

- Tracé de route vers la cible

Grâce aux scripts, Nmap peut fournir des informations supplémentaires qui ne sont pas visibles avec un scan classique.

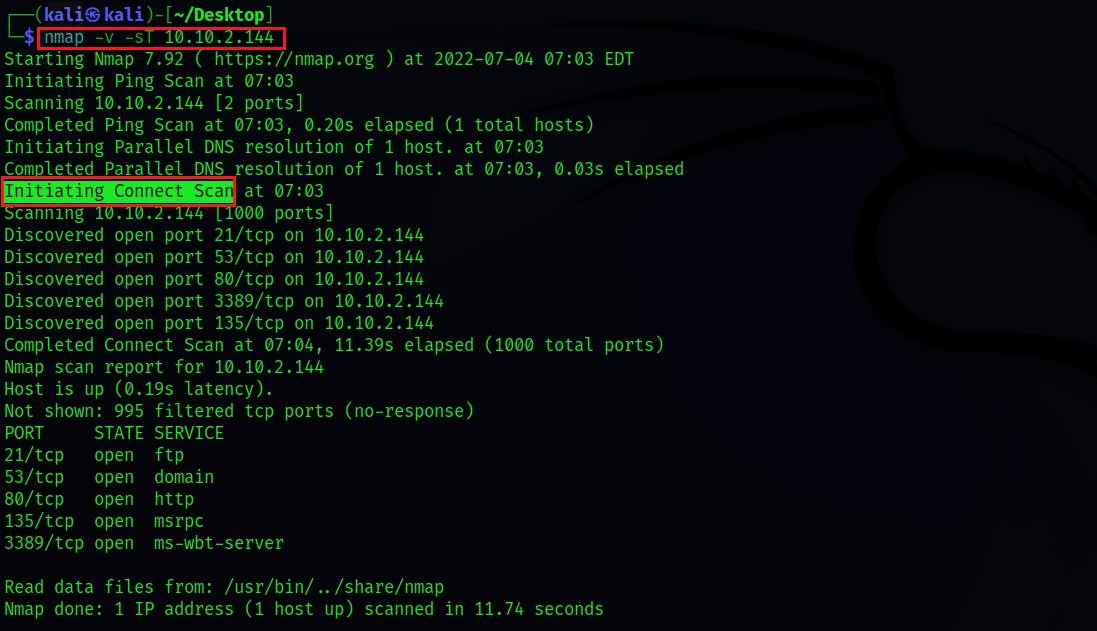

Exemple 1 : Scan agressif avec scripts:

Résultat obtenu :

- Identification du système d’exploitation (Linux)

- Détection de services (FTP, SSH, HTTP, SMB)

- Exécution de scripts comme :

- Connexion FTP anonyme

- Enumération SMB

- Détails SSL et HTTP

Attention : ce scan est très bavard et facilement détectable par un pare-feu ou un IDS. Il est recommandé uniquement sur des cibles peu sécurisées ou en environnement de test.

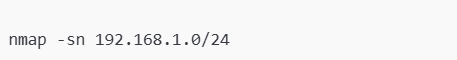

2. Découverte des hôtes actifs sur le réseau:

Avant de scanner des ports, il est souvent utile de savoir quelles machines sont réellement actives sur le réseau.

Nmap permet de le faire grâce au scan ping uniquement, sans analyser les ports.

Exemple 2 : Scan de découverte des hôtes

Ce que fait ce scan :

- Il détecte uniquement les hôtes en ligne

- Aucun port n’est scanné

- Idéal pour cartographier un réseau rapidement

Ce type de scan est souvent utilisé en phase de reconnaissance, avant de lancer des analyses plus approfondies.

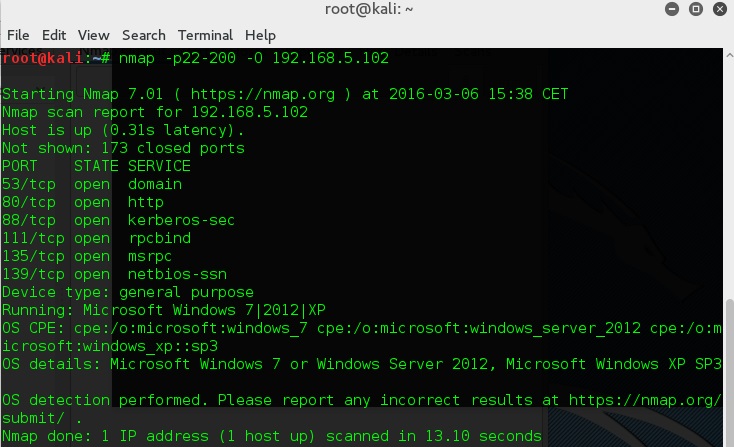

3. Scanner des ports spécifiques ou une plage précise:

Par défaut, Nmap scanne environ 1 000 ports. Cependant, dans certains cas, vous pouvez vouloir :

- Scanner un seul port

- Scanner plusieurs ports précis

- Scanner tous les ports (jusqu’à 65 535)

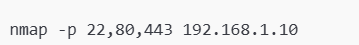

Exemple 3 : Scan de ports ciblés:

Avantages :

- Gain de temps

- Discrétion accrue

- Résultats ciblés et exploitables rapidement

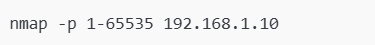

Vous pouvez également scanner une plage complète :

Ce type de scan est plus long, mais il permet de découvrir des ports ouverts que les scans standards ignorent.

4. Enregistrer les résultats des scans:

Lors d’un audit ou d’un test, il est essentiel de conserver les résultats pour les analyser plus tard ou les intégrer à un rapport.

Nmap offre plusieurs options de sortie.

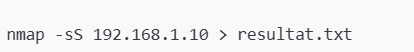

Sortie dans un fichier:

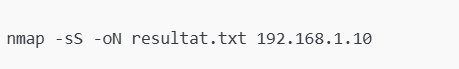

Sortie à l’écran et dans un fichier:

Ainsi, vous pouvez :

- Visualiser les résultats en temps réel

- Conserver une trace écrite exploitable ultérieurement

Conclusion :

Grâce à ces options avancées, vous êtes désormais capable de :

- Extraire des informations détaillées via les scripts Nmap

- Découvrir efficacement les hôtes actifs

- Contrôler précisément les ports scannés

- Sauvegarder vos résultats proprement

Vous pouvez maintenant vous considérer comme un utilisateur intermédiaire de Nmap.

La prochaine étape consistera à apprendre comment contourner les pare-feu et systèmes de détection pour réaliser des scans plus discrets et plus efficaces.

Phase d’analyse (Scanning) en test de pénétration : comprendre l’essentiel