Introduction : de la collecte d’informations au scanning :

la collecte d’informations — nous entrons maintenant dans une phase plus avancée et plus technique : l’analyse, aussi appelée scanning.

Cette étape marque une transition importante, car elle permet d’aller plus loin dans la compréhension de la cible.

Différence entre collecte d’informations et scanning :

La collecte d’informations consiste à rassembler des données générales comme :

- des adresses email,

- des numéros de téléphone,

- des noms de domaines,

- ou d’autres informations accessibles publiquement.

En revanche, le scanning se concentre sur un niveau beaucoup plus profond. Ici, l’objectif est d’analyser l’aspect technologique de la cible afin de comprendre comment elle fonctionne techniquement.

Objectifs de la phase d’analyse :

Lors du scanning, nous cherchons principalement à :

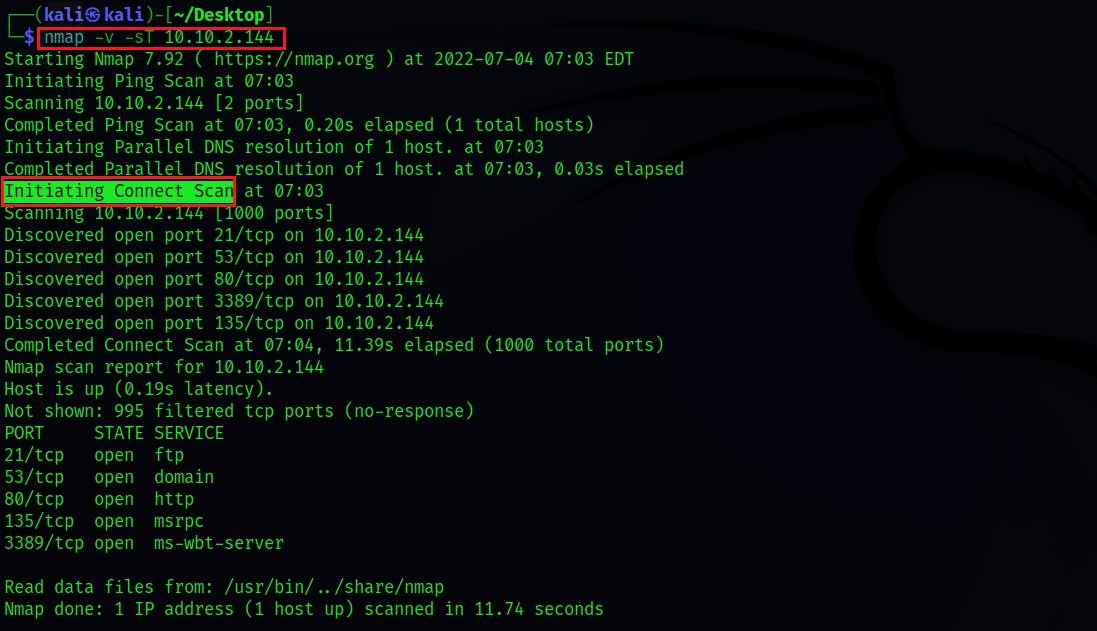

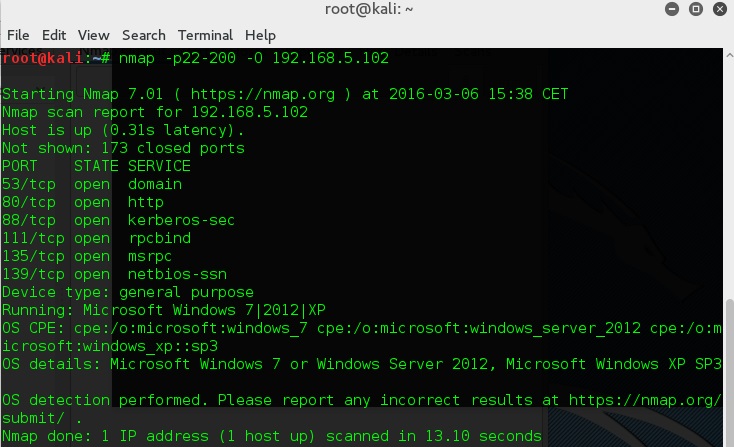

- identifier les ports ouverts,

- découvrir les services et logiciels qui y sont exécutés,

- déterminer les versions exactes de ces logiciels.

Ces informations sont essentielles pour évaluer si un système présente des vulnérabilités exploitables.

Un cadre légal et sécurisé :

Il est très important de préciser que le scanning ne doit jamais être effectué sur une cible réelle sans autorisation.

C’est pourquoi, pour l’apprentissage, nous utilisons des machines virtuelles volontairement vulnérables.

Pourquoi utiliser des machines virtuelles vulnérables ?:

- Elles sont conçues pour l’entraînement et les tests.

- Elles utilisent des logiciels obsolètes et vulnérables.

- Elles demandent peu de ressources matérielles.

- Elles reproduisent fidèlement des scénarios réels.

Ainsi, le processus de test de pénétration reste réaliste, tout en étant légal et sécurisé.

Comment fonctionne le scanning ?:

Le scanning consiste à envoyer des paquets réseau à la machine cible et à analyser les réponses reçues.

Ces échanges se font principalement à l’aide des protocoles :

- TCP

- UDP

Ces protocoles permettent de transmettre des données sous forme de paquets entre deux machines. Grâce à leurs réponses, il devient possible de déduire des informations précieuses sur le système analysé.

Les ports réseau : un élément clé:

Chaque machine possède 65 535 ports TCP et 65 535 ports UDP.

Un port ouvert signifie qu’un service ou un logiciel écoute sur ce port.

Exemples de ports courants :

- Port 80 : HTTP (sites web)

- Port 443 : HTTPS (version sécurisée du HTTP)

- Port 21 : FTP (transfert de fichiers)

- Port 22 : SSH (connexion distante sécurisée)

- Port 25 : SMTP (envoi d’emails)

- Port 53 : DNS (résolution de noms de domaine)

Dès qu’un port est ouvert avec un logiciel vulnérable, la machine peut devenir une cible potentielle.

Machines sécurisées vs serveurs:

Les ordinateurs personnels (PC, laptops) ont généralement tous leurs ports fermés, car ils n’hébergent pas de services accessibles depuis Internet.

À l’inverse, les serveurs web ou les réseaux d’entreprise doivent garder certains ports ouverts pour fonctionner, ce qui augmente leur surface d’attaque.

Le rôle du scanner dans le test de pénétration:

Le rôle du scanner est donc de :

- détecter les ports ouverts,

- identifier les services actifs,

- déterminer les versions des logiciels,

- préparer la phase suivante : l’exploitation.

À ce stade, l’objectif n’est pas encore d’attaquer, mais d’observer et comprendre.

L’outil incontournable : Nmap :

Dans cette phase d’analyse, nous allons utiliser l’un des outils les plus importants en cybersécurité : Nmap.

C’est un outil puissant, largement utilisé par les professionnels pour analyser les réseaux et les systèmes.

Conclusion : prêts pour le scan :

La phase d’analyse est une étape cruciale du test de pénétration. Elle transforme des informations brutes en données techniques exploitables.

Maintenant que les bases sont posées, il est temps de plonger dans le scanning et de découvrir concrètement comment utiliser Nmap.

Sherlock : Télécharger, installer et exploiter un puissant outil d’OSINT