Le piratage éthique consiste à tester la sécurité d’un système avec autorisation, dans le but de découvrir des failles avant qu’elles ne soient exploitées par des personnes malveillantes.

Un pirate éthique agit toujours :

- Avec une autorisation légale

- Dans un objectif de protection

- Pour améliorer la sécurité globale d’un système

Le rôle du hacker éthique:

Un hacker éthique est aussi appelé White Hat Hacker (hacker au chapeau blanc).

Son rôle principal est de :

- Rechercher des failles de sécurité

- Signaler les vulnérabilités découvertes

- Aider à corriger ces failles

- Protéger les données, les utilisateurs et les infrastructures

On peut comparer le hacker éthique à une cyber‑police du monde numérique.

Les différents types de hackers :

Les White Hat Hackers :

- Travaillent légalement

- Protègent les systèmes

- Sont souvent engagés par des entreprises

- Agissent pour renforcer la sécurité

Les Black Hat Hackers :

- Exploitent les failles pour des activités malveillantes

- Volent des données ou de l’argent

- Installent des logiciels espions

- Peuvent usurper des identités

La différence principale n’est pas la technique, mais l’intention et la légalité.

Qu’est-ce qu’un système informatique ?

Dans le contexte du piratage éthique, un système peut être :

- Un ordinateur personnel

- Un réseau d’entreprise

- Un serveur contenant des données sensibles

- Un site web ou une application en ligne

Une vulnérabilité est tout point faible permettant un accès non autorisé.

Pourquoi le piratage éthique est-il important ? :

Le piratage éthique permet de :

- Prévenir les cyberattaques

- Protéger les données personnelles

- Sécuriser les entreprises

- Sensibiliser les utilisateurs aux risques numériques

Sans hackers éthiques, les systèmes seraient beaucoup plus exposés aux attaques.

Apprendre et pratiquer en toute légalité

Vous vous demandez peut‑être :

“Comment pratiquer sans enfreindre la loi ?”

La réponse est simple :

- Utiliser ses propres appareils

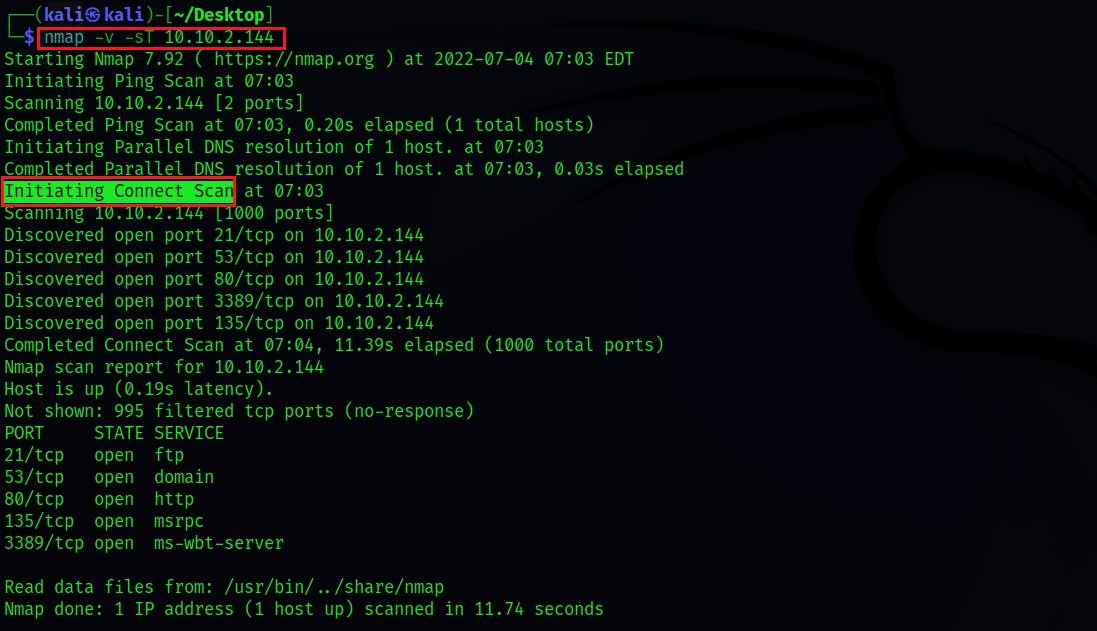

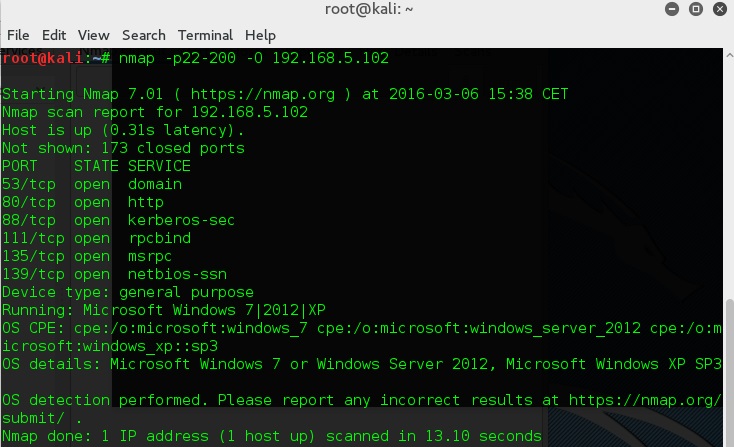

- Travailler avec des machines virtuelles

- Simuler des attaques dans un environnement contrôlé

Ainsi, vous apprenez sans danger et sans risque légal.

Comprendre les attaques courantes : l’exemple du phishing

Qu’est-ce que le phishing ?

Le phishing est une attaque visant à :

- Tromper l’utilisateur

- Lui faire saisir ses identifiants

- Voler ses comptes en ligne

Cela se fait souvent via de fausses pages web qui imitent des sites connus.

Comment reconnaître une fausse page ?

Même si deux pages se ressemblent visuellement, certains indices permettent de les différencier :

- L’adresse du site (URL incorrecte ou IP suspecte)

- L’absence de cadenas de sécurité (HTTPS)

- Un message indiquant que la connexion n’est pas sécurisée

Ces détails sont essentiels pour éviter le vol de données.