Installation de Kali Linux : le système incontournable du hacking éthique

Introduction : Dans cette partie de la formation, nous allons continuer l’installation des différents systèmes d’exploitation nécessaires pour comprendre, analyser…

Introduction : Dans cette partie de la formation, nous allons continuer l’installation des différents systèmes d’exploitation nécessaires pour comprendre, analyser…

Introduction : Après plusieurs mois, cette partie de la formation a été mise à jour suite à une question qui…

Options avancées d’usurpation et d’évasion de pare‑feu : Dans les sections précédentes, nous avons déjà mentionné des techniques comme la…

Introduction : Lors d’un scan réseau, le pare-feu représente l’un des principaux obstacles pour l’analyste en sécurité. Il est souvent…

Comprendre et exploiter les scans avancés pour une analyse efficace : Après avoir parcouru l’ensemble des vidéos précédentes, vous disposez…

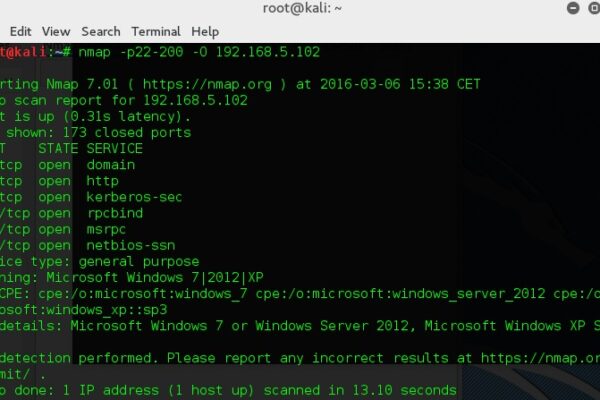

Introduction : aller plus loin que les ports ouverts : Après avoir appris à identifier les ports ouverts, comprendre les…

Avec l’augmentation des cyberattaques et du piratage de comptes, l’utilisation de mots de passe forts et uniques est devenue indispensable.Créer…

Introduction : Dans le monde de la cybersécurité et de l’administration réseau, Nmap (Network Mapper) est un outil incontournable. Il…

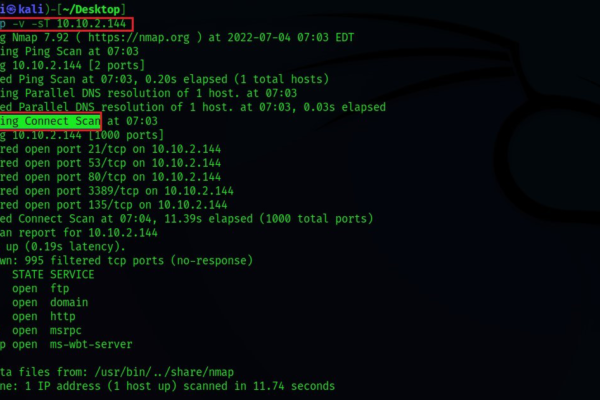

Il est maintenant temps de découvrir les différents types de scan que nous pouvons réaliser avec Nmap, l’un des outils…

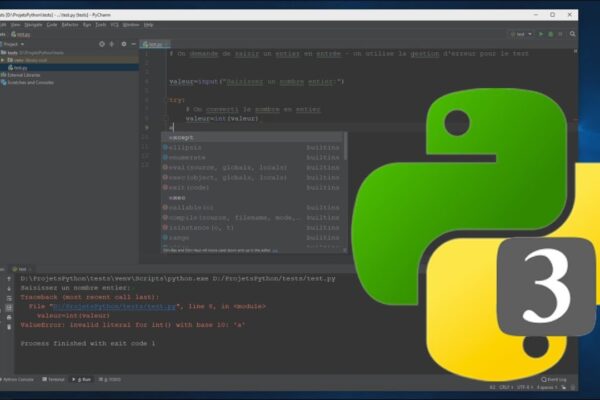

Introduction : Lorsque l’on développe un programme interactif en Python, il est très fréquent de demander des informations à l’utilisateur,…